Récent recherche par la société de cybersécurité ESET fournit des détails sur une nouvelle campagne d’attaque ciblant les utilisateurs de smartphones Android.

La cyberattaque, basée à la fois sur un schéma d’ingénierie sociale complexe et sur l’utilisation d’un nouveau malware Android, est capable de voler les données de communication en champ proche des utilisateurs afin de retirer de l’argent aux distributeurs automatiques compatibles NFC.

Améliorations techniques constantes de la part de l’acteur menaçant

Comme l’a noté ESET, l’auteur de la menace a initialement exploité la technologie des applications Web progressives, qui permet l’installation d’une application à partir de n’importe quel site Web en dehors du Play Store. Cette technologie peut être utilisée avec les navigateurs pris en charge tels que les navigateurs basés sur Chromium sur les ordinateurs de bureau ou Firefox, Chrome, Edge, Opera, Safari, Orion et le navigateur Internet Samsung.

Les PWA, accessibles directement via les navigateurs, sont flexibles et ne souffrent généralement pas de problèmes de compatibilité. Les PWA, une fois installées sur les systèmes, peuvent être reconnues par leur icône, qui affiche une petite icône de navigateur supplémentaire.

Les cybercriminels utilisent les PWA pour diriger les utilisateurs sans méfiance vers des sites Web de phishing en plein écran afin de collecter leurs informations d’identification ou de carte de crédit.

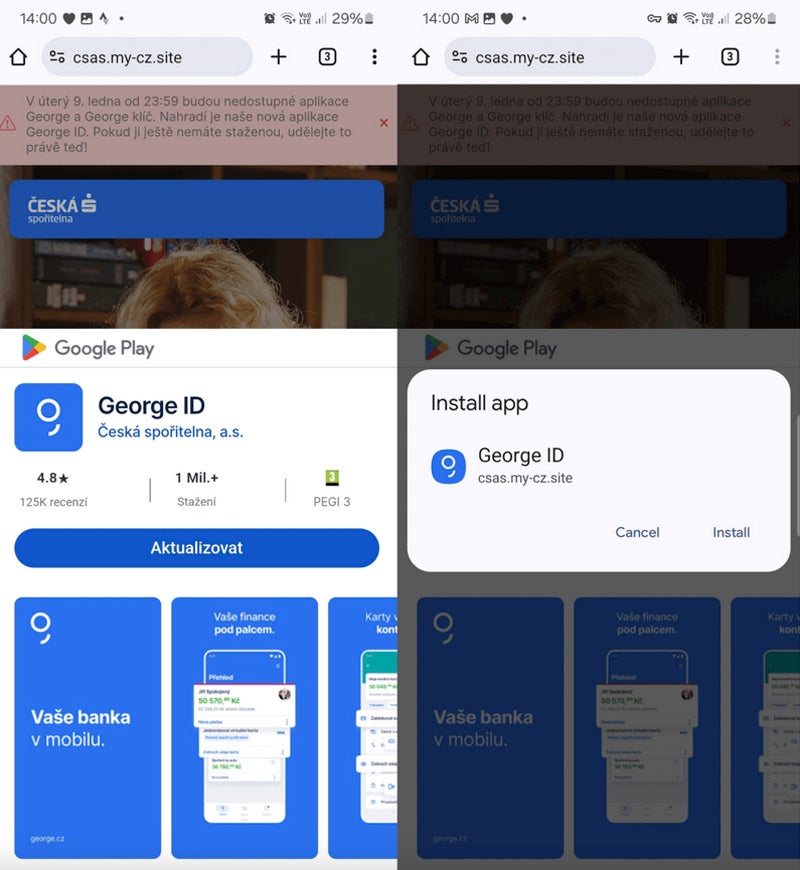

L’acteur malveillant impliqué dans cette campagne est passé des PWA aux WebAPK, un type de PWA plus avancé. La différence est subtile : les PWA sont des applications créées à l’aide de technologies Web, tandis que les WebAPK utilisent une technologie permettant d’intégrer les PWA en tant qu’applications Android natives.

Du point de vue de l’attaquant, l’utilisation des WebAPK est plus furtive car leurs icônes n’affichent plus une petite icône de navigateur.

La victime télécharge et installe une application autonome à partir d’un site Web de phishing. Cette personne ne demande aucune autorisation supplémentaire pour installer l’application à partir d’un site Web tiers.

Ces sites Web frauduleux imiter certaines parties du Google Play Store pour semer la confusion et faire croire à l’utilisateur que l’installation provient en réalité du Play Store alors qu’elle provient en réalité directement du site Web frauduleux.

Logiciel malveillant NGate

Le 6 mars, les mêmes domaines de distribution utilisés pour les campagnes de phishing PWA et WebAPK observées ont soudainement commencé à propager un nouveau malware appelé NGate. Une fois installé et exécuté sur le téléphone de la victime, il ouvre un faux site Web demandant les informations bancaires de l’utilisateur, qui sont envoyées à l’auteur de la menace.

Pourtant, le malware intégrait également un outil appelé Porte NFCun outil légitime permettant le relais de données NFC entre deux appareils sans avoir besoin de rooter l’appareil.

Une fois que l’utilisateur a fourni ses informations bancaires, cette personne reçoit une demande d’activation de la fonction NFC depuis son smartphone et de placer sa carte de crédit au dos de son smartphone jusqu’à ce que l’application reconnaisse la carte avec succès.

Ingénierie sociale complète

Si l’activation du NFC pour une application et la reconnaissance d’une carte de paiement peuvent sembler suspectes au premier abord, les techniques d’ingénierie sociale déployées par les acteurs malveillants expliquent le scénario.

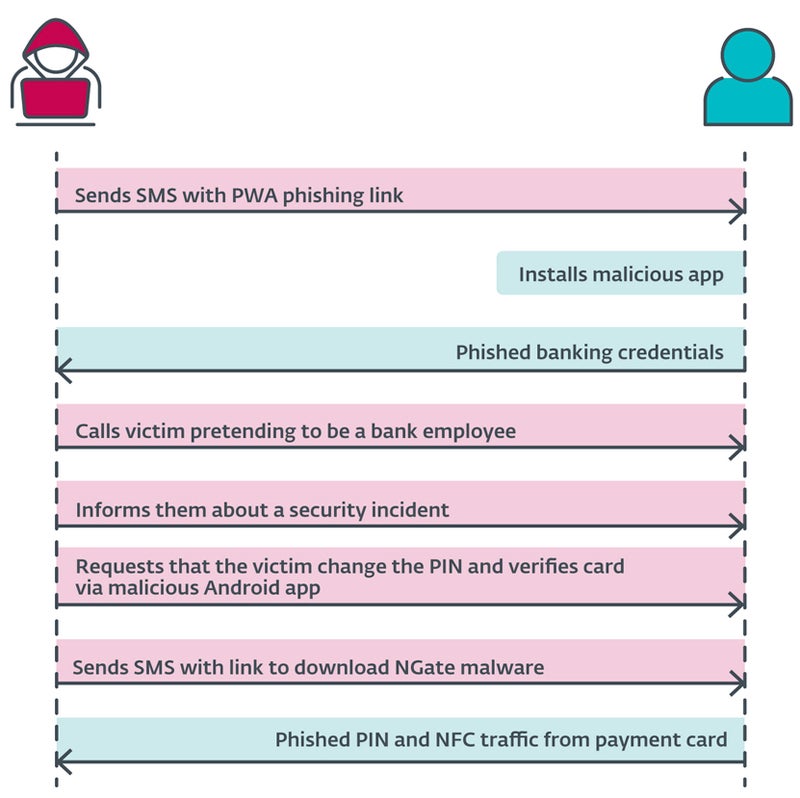

Le cybercriminel envoie un SMS à l’utilisateur, mentionnant une déclaration d’impôts et incluant un lien vers un site de phishing se faisant passer pour des sociétés bancaires et menant à une PWA malveillante. Une fois installée et exécutée, l’application demande les informations d’identification bancaires à l’utilisateur.

À ce stade, l’acteur menaçant appelle l’utilisateur, se faisant passer pour la société bancaire. La victime est informée que son compte a été compromis, probablement à cause du SMS précédent. L’utilisateur est alors invité à modifier son code PIN et à vérifier les détails de sa carte bancaire à l’aide d’une application mobile pour protéger son compte bancaire.

L’utilisateur reçoit alors un nouveau SMS avec un lien vers l’application malveillante NGate.

Une fois installée, l’application demande l’activation de la fonction NFC et la reconnaissance de la carte bancaire en la pressant contre le dos du smartphone. Les données sont envoyées à l’attaquant en temps réel.

Monétiser les informations volées

Les informations volées par l’attaquant permettent les fraudes habituelles : retirer des fonds du compte bancaire ou utiliser les informations de la carte de crédit pour acheter des biens en ligne.

Cependant, les données NFC volées par le cyberattaquant lui permettent d’émuler la carte de crédit d’origine et de retirer de l’argent aux distributeurs automatiques utilisant NFC, ce qui représente un vecteur d’attaque jusqu’alors non signalé.

Portée de l’attaque

Les recherches d’ESET ont révélé des attaques en République tchèque, car seules les sociétés bancaires de ce pays ont été ciblées.

Cependant, comme l’écrivent les chercheurs d’ESET, « la possibilité de son expansion dans d’autres régions ou pays ne peut être exclue ».

De plus en plus de cybercriminels utiliseront probablement des techniques similaires dans un avenir proche pour voler de l’argent via NFC, d’autant plus que le NFC devient de plus en plus populaire auprès des développeurs.

Comment se protéger de cette menace

Pour éviter d’être victime de cette cybercampagne, les utilisateurs doivent :

- Vérifiez la source des applications qu’ils téléchargent et examinez attentivement les URL pour garantir leur légitimité.

- Évitez de télécharger des logiciels en dehors de sources officielles, telles que le Google Play Store.

- Évitez de partager le code PIN de leur carte de paiement. Aucune société bancaire ne demandera jamais ces informations.

- Utilisez des versions numériques des cartes physiques traditionnelles, car ces cartes virtuelles sont stockées en toute sécurité sur l’appareil et peuvent être protégées par des mesures de sécurité supplémentaires telles que l’authentification biométrique.

- Installez un logiciel de sécurité sur les appareils mobiles pour détecter les logiciels malveillants et les applications indésirables sur le téléphone.

Les utilisateurs doivent également désactiver NFC sur les smartphones lorsqu’ils ne sont pas utilisés, ce qui les protège contre le vol de données supplémentaires. Les attaquants peuvent lire les données des cartes dans des sacs à main, des portefeuilles et des sacs à dos laissés sans surveillance dans les lieux publics. Ils peuvent utiliser les données pour de petits paiements sans contact. Des étuis de protection peuvent également être utilisés pour créer une barrière efficace contre les analyses indésirables.

En cas de doute suite à l’appel d’un employé de la banque, raccrochez et appelez le contact habituel de la banque, de préférence via un autre téléphone.